Группа экспертов по информационной безопасности опубликовала заметку о том, что уязвимость в межсетевых экранах линейки PIX производства Cisco позволяла АНБ удаленно получать зашифрованные ключи в открытом виде в течение десяти лет.Результаты работы, проведенной исследователями, имеют огромное значение, поскольку PIX-системы, представленные Cisco в 2002 году, поддерживались вплоть до 2009 года. Большое количество организаций использовало эти системы и после этой даты, поскольку компания приняла решение об ограниченной поддержке модельного ряда фаерволов PIX в течение четырех лет, вплоть до 2013 года. Многие компании, организации и частные лица работают с межсетевыми экранами PIX и сейчас.

Как оказалось, все эти годы пользователи PIX-систем были уязвимы для атак злоумышленников и кибершпионов. Опасность остается актуальной и в настоящее время. Результаты расследования специалистов по информационной безопасности помогли объяснить публикацию Эдварда Сноудена в Der Spiegel. В этой публикации говорилось о том, что сотрудники АНБ имели возможность расшифровывать трафик тысяч VPN-соединений в час.

«Это означает, что у АНБ была возможность извлекать закрытые ключи из Cisco VPN в течение десяти лет», — говорит Мустафа Аль-Бассам, один из представителей команды экспертов, проводящей расследование. «И теперь понятно, каким образом они могли расшифровывать трафик тысяч VPN-соединений, как указано в публикации Der Spiegel».

Используя поисковый сервис Shodan можно убедиться, что и сейчас более, чем 15000 сетей различного масштаба по всему миру работают с PIX. В число стран, за которыми АНБ установило особо плотное наблюдение, входят Россия, США, Австралия. Что касается PIX-систем, то уязвимыми являются версии с 5.3(9) по 6.3(4). Кроме того, cпециалистам удалось провести эксплуатацию аналогичной уязвимости и в версии 6.3(5).

Компания Cisco, в свою очередь, заявила, что действительно, PIX версий 6.х и ниже уязвимы. Безопасными являются версии 7.0 и выше.

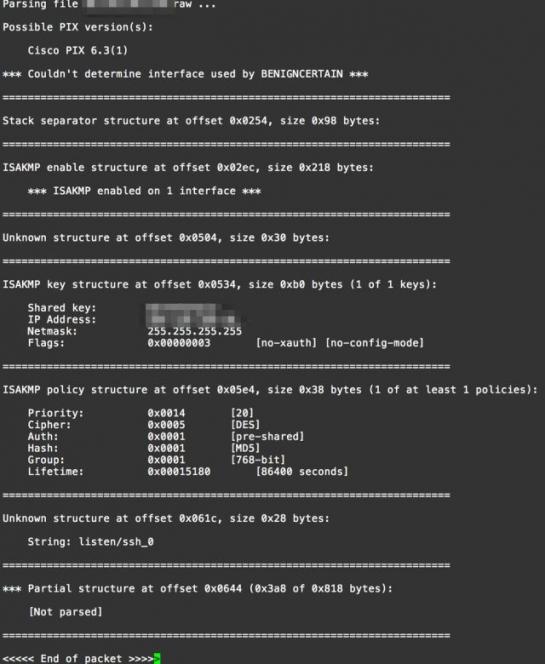

Эксперты из BenignCertain смогли использовать уязвимость в Internet Key Exchange, версии от Cisco. Это протокол, где используются цифровые сертификаты для установления безопасного соединения между двумя сторонами. В ходе атаки на уязвимое PIX-устройство отправляются специальным образом сформированные пакеты данных. Парсер, являющийся частью эксплоита, извлекает ключ из VPN-трафика, при необходимости злоумышленник может получить и другие данные. Инструмент, который использовался АНБ, позволял любому пользователю, подключенному к глобальной сети, эксплуатировать уязвимость в PIX. Никаких особых подготовительных работ для эксплуатации уязвимости не требуется. Специалисты по информационной безопасности опубликовали скриншот хода выполнения атаки.

Adaptive Security Appliance, пришедший на замену PIX, содержал схожую уязвимость в Internet Key Exchange, которую Cisco исправила всего лишь три месяца назад. Более того, в течение всего времени, пока уязвимость была активна, файерволы более, чем десятка других провайдеров также оставались уязвимыми. Вполне может быть, что проблема актуальна не только для PIX, но и для продуктов других производителей.

Эксплоит по извлечению закрытых ключей становится еще более мощным инструментом для злоумышленников при объединении его с инструментами Equation Group. Например, инструмент FalseMorel позволяет получить контроль над PIX-системой с правами администратора. Инструмент BenignCertain дает злоумышленникам знать, если какой-либо файервол уязвим для FalseMorel.

Несколькими днями ранее группе “ShadowBrokers” удалось получить ряд инструментов АНБ, который использовался сотрудниками группы Equation Group (Five Eyes/Tilded Team) для проведения кибершпионажа. Ряд эксплоитов направлен на обход брандмауэров устройств Cisco PIX & ASA, Juniper Netscreen, Fortigate и др. — передает geektimes.